NetWiredRC是APT33组织使用的一种木马,它可以实现远程未经授权的访问和控制受影响的计算机。攻击者可以使用此远程访问工具在受感染的计算机上执行100多种不同的操作。本文包含对NetWiredRC中命令和控制结构的分析。文中所分析的该版本的NetWiredRC样本比其之前已知的版本实现了更多功能。

可执行样本可以在app.any.run找到。

可执行样本的哈希:

41b22d484200b434a02c3b3a18ecb9defbc4582d864491d204f02ad25a46340e

流程图(Process Graph):

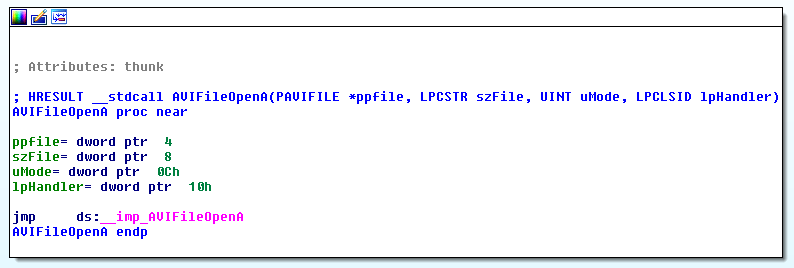

导入表(Import table):

• ADVAPI32.dll

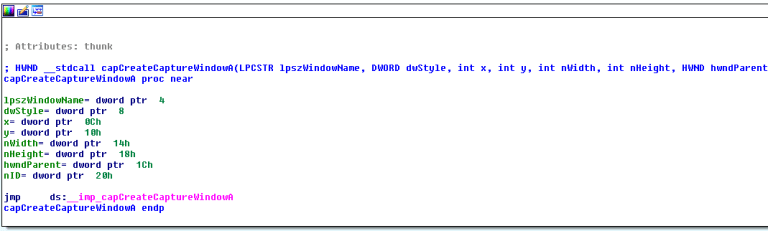

• AVICAP32.dll

• AVIFIL32.dll

• COMCTL32.dll

• GDI32.dll

• IMM32.dll

• KERNEL32.dll

• MSIMG32.dll

• OLEAUT32.dll

• POWRPROF.dll

• SHELL32.dll

• SHLWAPI.dll

• USER32.dll

• UxTheme.dll

• WS2_32.dll

• comdlg32.dll

• ole32.dll

• pdh.dll

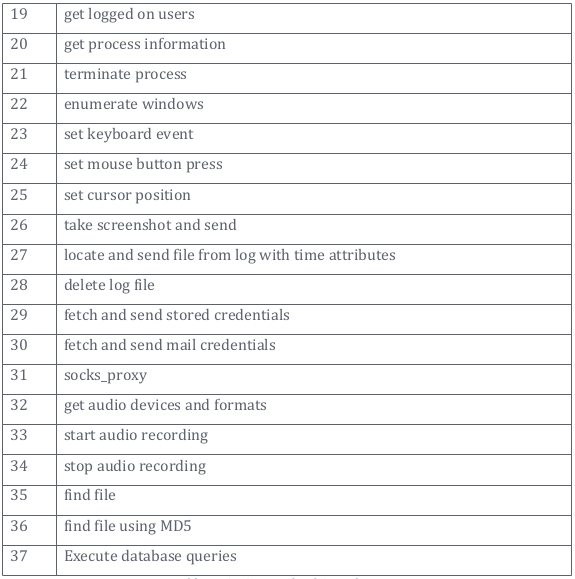

区段(Sections):

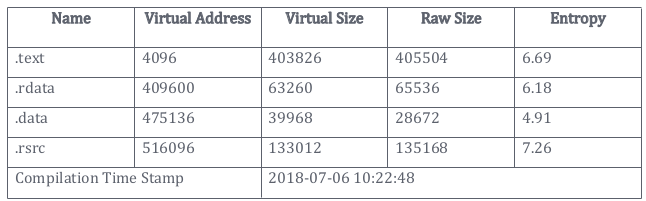

妥协指标(Indicators of Compromise, IOC):

- 样本释放到 C:\User\admin\AppData\Local\Temp\sample.exe

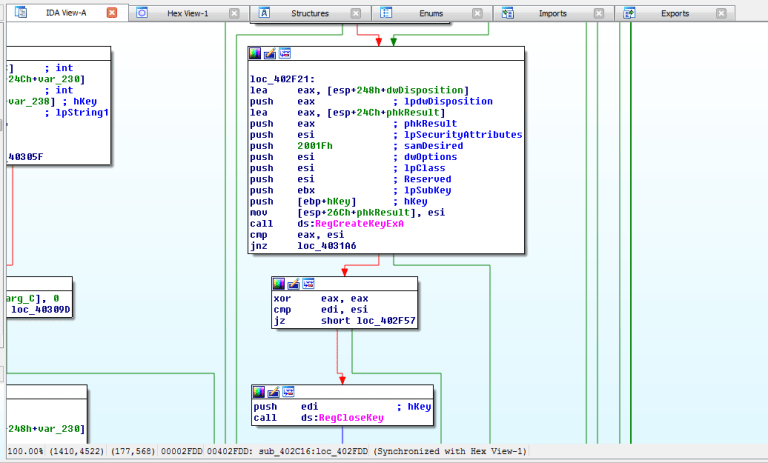

- 持久化的创建在 HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- 使用表示C&C服务器的不常用的端口连接到URL

深入分析(Deeper Analysis):

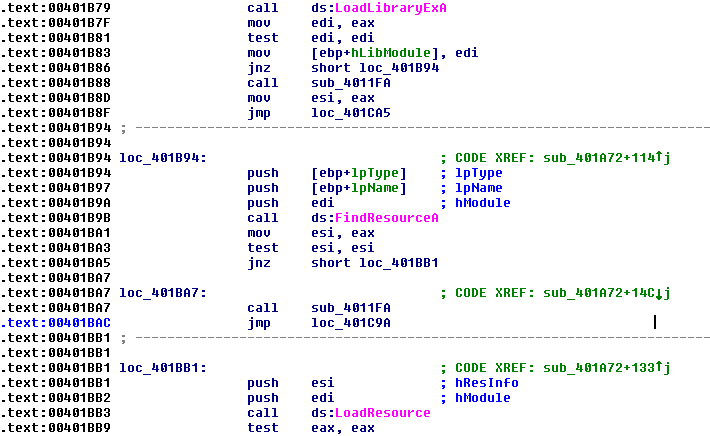

恶意样本使用LoadLibraryExA,FindResource和LoadResource等传统方式加载动态链接库和所需的API,如下所示

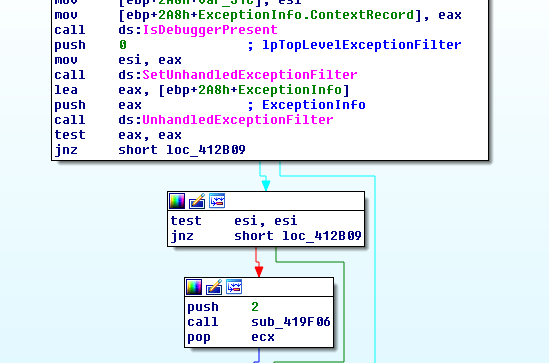

该样本会检查是否存在调试器,以下代码段如果发现调试器则抛出异常。

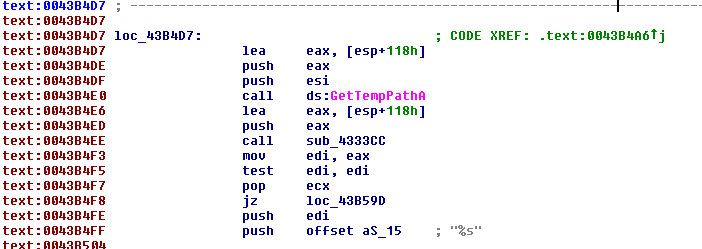

获取临时文件夹路径,并将payload放在临时目录和批处理文件中

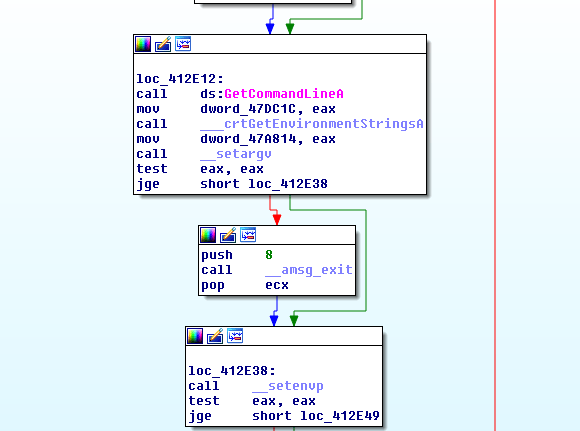

然后使用命令行执行

cmd.exe "%TEMP%\aMCqY4E8M8.bat"

并将批处理文件删除

cmd.exe /c del "%TEMP%\aMCqY4E8M8.bat"

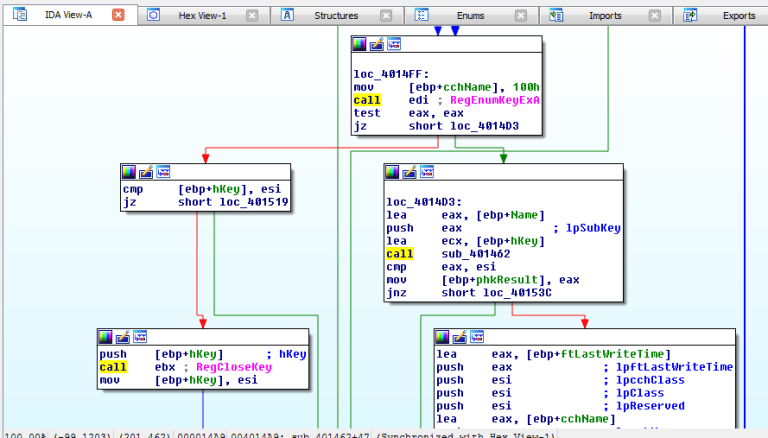

查询注册表以识别语言配置、设置、Windows版本、计算机名称、已安装的应用程序、兼容性等

该样本还创建了注册表以实现启动持久化,允许它在系统启动期间自动执行。

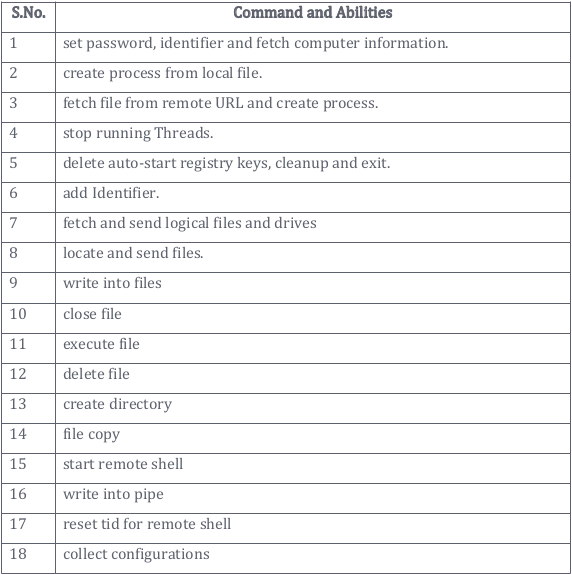

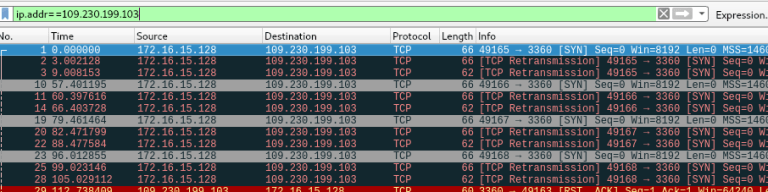

命令结构分析(Command Structure Analysis):

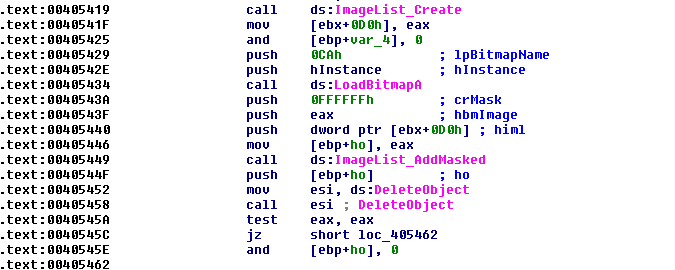

该样本使用以下代码来获取在规定时间间隔拍摄的屏幕截图的BitMap,并存入Imagelist中。并将截屏实时传输到已连接的C&C服务器。

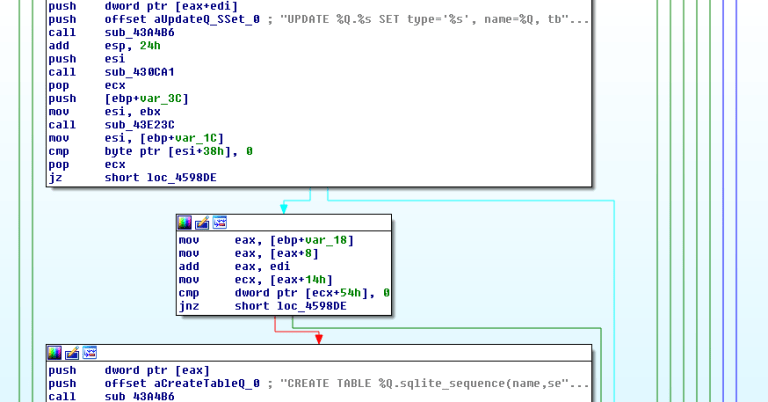

它还能够查询、创建、更新数据库表,样本中包含了一些可能使用的sql字符串。

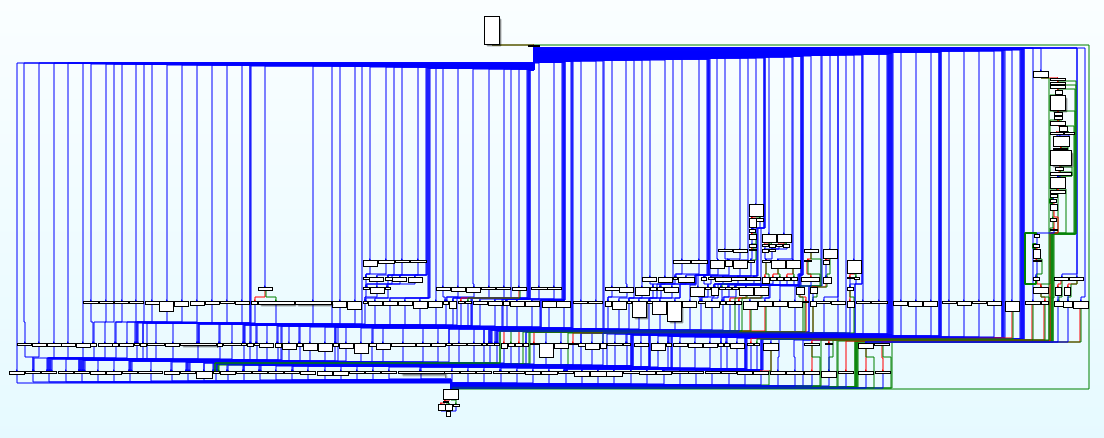

样本使用switch语句来解析从C&C服务器收到的命令,这些命令有100多个

下表显示了与NetWiredRC相关的一些命令的功能。攻击者可以使用C&C服务器在受感染的计算机上运行相应的命令,并且该样本将结果返回给C&C服务器